(本文為新書書摘搶先曝光稿件,文中所提及內容與本站立場無相關)

前言預告:

在電子設備、資訊暢通又發達的時代,

你可曾想過……在享有便利的同時,

自己也可能淪為被監視的對象嗎?

歐盟情報專家在著作便撰書提及美國監視全球的秘辛,

以下帶您搶先看!

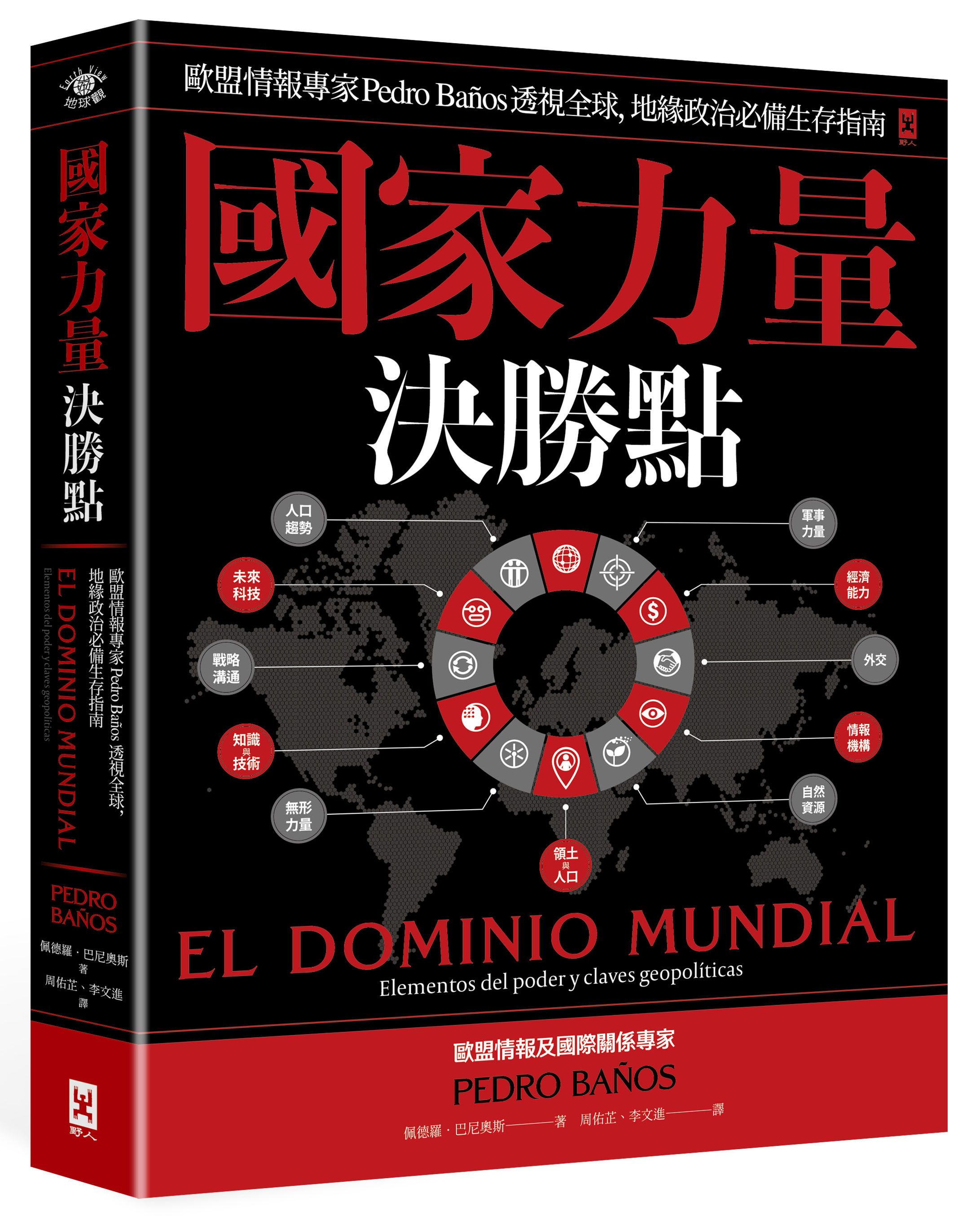

預測與預防犯罪?美國的全球監視計畫

2002 年1月,美國國防部的高科技機構「國防高等研究計畫署」(Defense Advanced Research Projects Agency, DARPA)成立了「資訊通告局」(Information AwarenessOffice, IAO),由該局展開「總體資訊認知專案」(Total Information Awareness),以回應2001年的911恐怖攻擊事件。這項計畫始於2003年,並於同年更名為「反恐資訊認知專案」(Terrorism Information Awareness,以下稱TIA),好讓公眾將之視為特別針對防範美國境內恐怖攻擊的計畫。

該計畫由時任國防高等研究計畫署署長的海軍上將約翰.波因德克斯特(John Marlan Poindexter)負責,他曾是雷根總統的國家安全顧問,在1980年代捲入伊朗門事件(Iran-Contra Affair)16而請辭,直到911事件之後才被前國防部長倫斯斐(Donald Rumsfeld,任期1975 ∼ 1977年、2001 ∼ 2006年)再次重用。TIA計畫的目的是蒐集個人的詳細資料,以便在犯罪發生前加以預測和預防。透過這種方式,每個人在政府手中都會有一個不斷更新的龐大檔案,沒有任何數據可以逃出政府的掌控,包含電子郵件、以任何裝置撥打的電話、網際網路存取、醫療紀錄、銀行和稅務資訊、信用卡消費⋯⋯

監視示意圖,非本書原圖,取自pixabay圖庫

從一開始,TIA計畫就因為美國政府企圖將之應用在一般大眾身上,而飽受公眾和媒體的抨擊,最後致使國會在TIA啟用當年年底就決定終止計畫。但這並不妨礙美國政府換個單位及手法繼續發展該計畫,並為其另取新代號「籃球」(Basketball)。維基解密創辦人朱利安.亞桑傑認為國安局仍在執行TIA,以作為全球監視計畫的一部分。

16 譯注:1985年發生黎巴嫩恐怖份子綁架美國人的事件,雷根政府計畫透過以色列出售武器給伊朗,讓伊朗政府逼迫恐怖份子放人。然而波因德克斯特及其部屬私下跳過以色列,直接販售武器給伊朗(違反美國法令),省下的仲介費則用來資助尼加拉瓜反抗軍「康特拉」(Contra)。康特拉是一個親美反共的右翼組織,原本受雷根政府資助,但由於康特拉行事過於偏激,後遭美國國會嚴令禁止繼續資助。1986年11月此一非法販售武器案曝光,即為「伊朗門事件」,波因德克斯特因而請辭。

維基解密讓美國中情局無所遁形?

2017年3月23日,維基解密揭露一份提及中情局數個計畫的檔案,這些計畫的目標是用強大的病毒感染蘋果設備(包括Mac和iPhone)的韌體(firmware,設定控制電子電路邏輯的電腦程式),就算重新安裝作業系統,病毒仍不會消失。

一週後,維基解密又公布一個名為「大理石」(Marble)的中情局祕密計畫,其目標是讓外國同領域專家從事安全檢查時,無法將病毒、木馬程式或駭客的源頭指向自己的「框架」(framework,由特定軟體模組定義的輔助概念和技術結構)。操作方法包括把中情局的文字片段隱藏在「惡意軟體」(malware,一種刻意滲透、造成電腦或資訊系統損害的軟體)中,以規避目測檢查。另外也可以使用雙重歸因(attribution)欺騙檢查人員,亦即假裝程式設計師使用了別種語言,最好是美國敵對國的語言,像是俄語或漢語;同時企圖隱藏攻擊行為,讓調查人員誤以為是栽贓行動(false flag)。

五個月後,維基解密證實,中情局透過暗中蒐集存儲在系統的數據,更進一步監視聯邦調查局(Federal Bureau of Investigation, FBI)和國安局等美國機構的全球情報合作夥伴。

中情局提供這些合作夥伴一種經過適當調整的生物識別儲存系統,理論上,該系統的功用是分享團體中每個成員自願提供的數據,但由於中情局懷疑合作夥伴是否真的完全分享已掌握的數據(因為從來沒有任何情報機構會這麼做),於是其技術服務部門(Office of Technical Services)又開發一種工具軟體,可以祕密地從友好機構的系統中提取數據。這個設計高明的程式名為ExpressLane,可以在安裝六個月之後自動解除,且完全不留痕跡。

資訊示意圖,非本書原圖,取自pixabay圖庫

維基解密還發現ExpressLane有更多功能,且中情局曾利用此程式監控或攻擊其他電腦設備。其中最引人注意的是,ExpressLane可以透過即時影像系統進行遠端監控、挾持並操控網路鏡頭和麥克風;使用惡意程式感染各種類型的電腦,包括據稱刀槍不入的蘋果電腦;監視、限制、破壞其功能或追蹤位置;從手機蒐集和轉發資訊;或是透過無線連接控制系統的網路活動。

2017 年11月,維基解密揭露,中情局冒充俄羅斯跨國電腦資安產品供應商卡巴斯基(Kaspersky)的身分,將惡意程式植入用戶的電腦,以便美國情報機構騙取數據。中情局還添加Hive勒索軟體的原始碼(source code),遠端控制已感染裝置中的程式。為了掩蓋他們的行為,中情局更使用遍布全球的虛擬網域(virtual domain)和從屬伺服器(slave server)偽裝成真實的公司。

被中國反將一軍?中情局的最大挫敗

在《外交政策》(Foreign Policy)雜誌發表的一篇文章中17,卡內基國際事務倫理委員會(Carnegie Council for Ethics in International Affairs)的高級研究員多夫曼(Zach Dorfman)表示中情局遭遇近幾十年來最大的挫敗。在2010 ∼ 2012年間,中國反情報單位摧毀了美國在該國建構多年的情報網路,且中國當局的反應出乎意料,處死大約30 名情報員。

對於中國是如何清楚獲悉美國建構的情報網,現在仍不得而知,不過非常可能是經由雙面間諜的協助,進入中情局用來聯絡消息來源的通訊系統。該系統使用數位加密程式,之前曾在中東的其他任務中成功運作,卻無法抵擋中國老練的情報行動,而且中國很可能和俄羅斯分享他們的調查成果。

瑞士公司的加密傳輸騙局

1993年,專門生產加密通訊設備的瑞士公司克里普托(Crypto AG)解僱了漢斯.布勒(Hans Buehler)。布勒在一本書18中揭發前東家在加密設備留後門的內幕,且自1957年起,美國國安局便可藉此後門訪問該加密設備傳輸的所有

訊息。這項醜聞無疑在全球投下一記震撼彈,因為大約有120個國家固定使用該加密設備,透過傳真、電傳、無線電或電報,傳輸大使館與軍事單位之間最敏感的訊息。

*本文摘錄自《國家力量決勝點:歐盟情報專家Pedro Baños透視全球,地緣政治必備生存指南》

作者: Pedro Baños

本文由 野人文化 授權,請勿擅自截錄或轉載